N. 3 | 11.2014

| APPROFONDIMENTI |

|

Allineare business plan e strategia di sicurezza Anche il più piccolo cambiamento nelle attività "core" può comportare un grandissimo problema di security. I responsabili dovrebbero perciò essere sempre informati sui progetti strategici e operare parallelamente con le altre divisioni aziendali |

|

Come condurre una revisione periodica degli accessi utente La revisioni degli accessi per l’enterprise identity and access management (IAM) è un'attività fondamentale da effettuare con regolarità per garantire il corretto accesso alle risorse aziendali. Ecco i passaggi importanti da tenere a mente |

|

Ajax, cinque consigli per prevenire gli attacchi L'Asynchronous JavaScript e XML consente di estendere le funzionalità di un’applicazione Web ma ne amplia anche le vulnerabilità. Per questo è necessario proteggere i dati prendendo alcune semplici precauzioni |

|

BYOD, ma quanto mi costi? I numeri della sicurezza violata e della paura in un report L’87% dei CIO afferma che la più grande minaccia alla sicurezza dei dispositivi mobili sia dovuto alla scarsa attenzione dei dipendenti. Il ripristino alla sicurezza mobile costa decine di migliaia di euro. Questi e altri dati del BYOD management nella terza edizione del report Check Point |

|

Se la sicurezza frena l'adozione di Mobility, Cloud e Big Data La security è la principale barriera che limita la diffusione di tecnologie chiave per il business delle aziende. Ma la sicurezza non deve essere una scusa per non innovare. I risultati del Global Technology Adoption Index, realizzato da Dell |

|

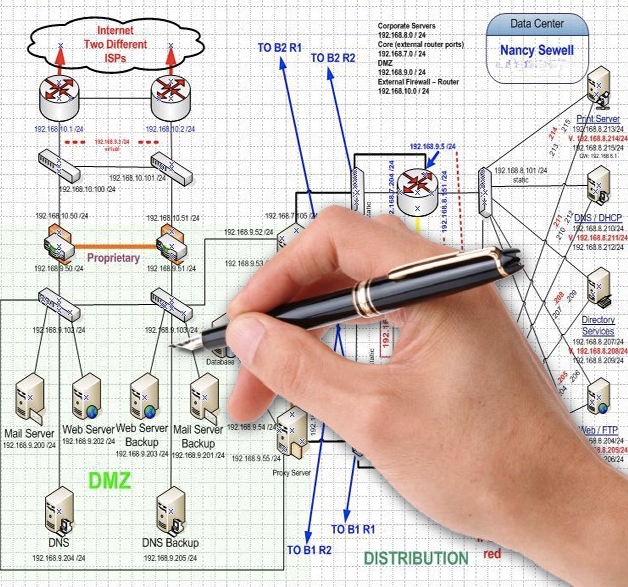

Le 10 migliori topologie di network per i data center Conoscere le più comuni topologie di rete dei data center aiuta a progettare lo schema di networking più adatto a supportare le esigenze aziendali. Gli esperti consigliano di considerare anche configurazioni alternative, perché quello che oggi non sembra necessario, lo potrà diventare domani |

| WHITE PAPER |

|

Come sfruttare la tecnologia Flash per potenziare gli ambienti virtuali La memoria Flash permette di velocizzare gli accessi, ridurre la latenza e garantire maggiore efficacia nella gestione di I/O casuali. In questa guida le opzioni disponibili e tutti i vari criteri di scelta che vi aiuteranno a risolvere i problemi prestazionali della virtualizzazione, massimizzando le prestazioni |

|

Progettare firewall e IPS senza sbagliare Tutti i suggerimenti e le strategie legate all'uso combinato di tecnologie, funzionalità e applicazioni per garantire a ogni tipo di azienda un sistema di prevenzione delle intrusioni (IPS). A corredo, il documento include dettagli sulle modalità di implementazione, informazioni sui prodotti e sui software convalidati nonché sulle best-practice |

|

Internet of Things, anzi Internet of Everything: evoluzione delle infrastrutture di rete Cloud, Big Data, mobilità unitamente a un mondo di oggetti sempre più intelligenti e comunicanti portano a nuovi paradigmi tecnologici che guidano lo sviluppo del networking di futura generazione, sempre più as a service e pay per use. Gli esperti evidenziano il cambiamento rispetto ai criteri di gestione dei data center. |

| EVENTI E FORMAZIONE |

| CHI SIAMO |

|

Seguici su

|