N. 13 | 5.2015

| APPROFONDIMENTI |

|

Sicurezza nel BYOD: 6 cose da chiedere al proprio security provider Nell'ambito del BYOD i CISO sempre più spesso combinano una serie di strumenti diversificati per implementare un approccio globale alla sicurezza. Esistono però delle funzioni che possono semplificare tutto il processo |

|

Ha ancora senso parlare di Continuous Data Protection? La tecnologia CDP, quando è arrivata, dieci anni fa, sembrava la killer application di tutti i sistemi esistenti di protezione dei dati. A distanza di qualche anno, invece, i metodi tradizionali di protezione dei dati e i backup pianificati sono ancora saldamente radicati. In realtà la CDP esiste ancora, ma in una forma più evoluta |

|

VPN SSL anche per le applicazioni. Ecco i nuovi orizzonti del BYOD È arrivata l'ora del Bring Your Own Application. Per chi deve gestire la sicurezza è difficile presidiare le decine e decine di applicazioni che equipaggiano ogni singolo dispositivo mobile che entra ed esce dal perimetro aziendale. La soluzione è quella di instradare i flussi applicativi in tunnel cifrati |

|

Security? Le aziende non discutono più di bits & bytes, ma della giusta strategia I CSO continuano a giocare il loro ruolo, ma è sui CIO che pesa la maggior responsabilità di scelte sbagliate in merito alle politiche di information security. La visione di Thierry Karsenti, Vice President Europe Engineering & New Technologies di Check Point |

| RICERCHE E STUDI |

|

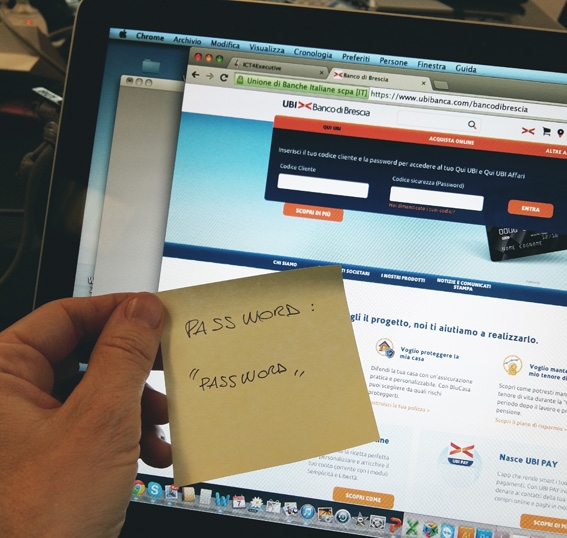

Il 18% dei dipendenti non usa password, variabili fondamentali della sicurezza Spesso è il comportamento inconsapevole dei collaboratori a minare la sicurezza aziendale. Nell'equazione del rischio, quanto conta la memoria, la conoscenza e la tecnologia nell'aprire o meno un varco alle minacce? |

| WHITE PAPER |

|

Data log e data machine management a impatto zero Archiviare e gestire i data log legati al numero di applicazioni e dispositivi crescenti, che vitalizzano il network aziendale sta diventando un tema problematico per la governance. Ecco come razionalizzare costi e complessità. |

|

Rivoluzione Flash nei data center: come fare di più con meno risorse I dipartimenti IT stanno rapidamente conformandosi al modello dinamico di Service Provider. Nell'era della virtualizzazione e del cloud nuovi livelli di agilità ed efficienza vengono dalla gestione delle tecnologie SSD: ecco i consigli di Gartner su come gestire al meglio la Flash negli array. |

|

Servizi antispam: cosa chiedere ai fornitori e perché Un'analisi comparata su un arco di 12 mesi per sondare i best performer tra i fornitori di soluzioni e servizi anti-spam. Opus One stila una classifica che aiuta a capire i trend e i bisogni delle aziende, aiutando a formulare la domanda. |

| OSSERVATORI DIGITAL INNOVATION |

|

La sicurezza nel trattamento dei dati personali nell’ambito dei servizi di cloud pubblico |

| EVENTI E FORMAZIONE |

| CHI SIAMO |

|

Seguici su

|