N. 2 | 10.2014

| APPROFONDIMENTI |

|

Come creare una password sicura: esempi e suggerimenti per la gestione password Nel mondo digitale impostare le chiave di accesso e chiave di sicurezza di rete che rendono esclusivo e quindi protetto il mondo dei dati è diventato un must. Ecco come progettare password sicure, a prova di hacker, impossibili da rubare e decifrare ma anche facili da ricordare |

|

Sarà la Virtual Mobile Infrastructure a garantire la sicurezza di App e dispositivi? La VMI è il capitolo successivo a quello della virtualizzazione dei desktop. Tra i vantaggi, la possibilità di far girare macchine virtuali con applicazioni Android nel datacenter e distribuire le applicazioni a qualsiasi endpoint in tutta sicurezza |

|

Dati violati e segnalazioni: meglio rendere subito pubblica la cosa o aspettare? Violazione della sicurezza significa perdita di dati e, in generale, disservizio. Qual è la politica da adottare per rendere pubblica la cosa e ufficializzare che la propria azienda ha subito un'attacco? Approcci diversi nella segnalazione di una falla al sistema |

|

Siti pericolosi: l'Italia entra nella classifica della navigazione a rischio Un 2014 pieno di minacce per gli italiani in Rete. Tra spam malevoli, malware, incidenti e violazioni di dati, il Bel Paese colleziona numerose falle nei propri perimetri di sicurezza. L'asticella dell'attenzione deve alzarsi, e anche in fretta. |

|

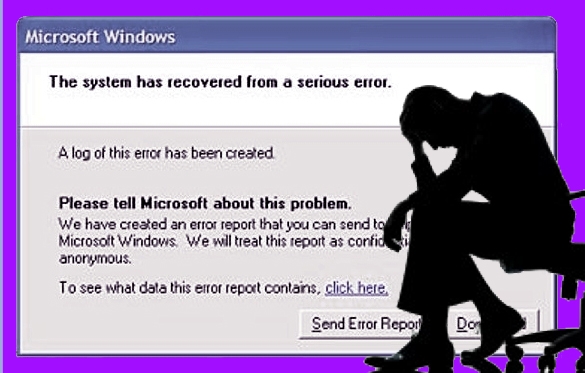

Anche i crash report possono mettere a rischio la sicurezza Quando un programma smette di funzionare, il sistema di segnalazione degli errori non è cifrato e può aprire una falla alla protezione del PC, diventando così una potenziale fonte di attacchi |

| WHITE PAPER |

|

Quanto costa alle imprese un attacco via e-mail? I messaggi di posta elettronica sono continuamente sotto assedio. In questo white paper una profilazione delle minacce e dei costi associati (perdita economica e di reputazione). I suggerimenti chiave per ottenere una protezione più efficace dei messaggi in entrata e in uscita |

|

Consolidation e virtualizzazione: i 5 errori da evitare Un documento in PDF per capire come da un lato consolidamento e virtualization riducano costi e inefficienze. Dall'altro introducano un'innovazione che va gestita, tenendo conto di investimenti, scalabilità, integrazione, formazione e qualità dei partner |

|

Che cos'è il Mobile Application Management e perché è fondamentale per la sicurezza Lavorare in mobilità è diventata una parte integrante della cultura e del business. In questo white paper le cose da sapere sull'evoluzione e la diffusione del software on demand e costruire regimi di sicurezza che includono nuovi criteri di gestione delle App. |

| EVENTI E FORMAZIONE |

| CHI SIAMO |

|

Seguici su

|